TOUCH THE SECURITY Powered by Security Service G

企業に求められているセキュリティ対策の一環として、平時における脆弱性管理の重要性は広く一般に知られていることかと思います。その中でも、システムがリリースされてからも継続的に運用すべきパッチマネジメントは、運用設計段階で事前考慮が必要であり、自社の都合に関係なく日々発見され続ける脆弱性対応を求められています。

企業に求められているセキュリティ対策の一環として、平時における脆弱性管理の重要性は広く一般に知られていることかと思います。その中でも、システムがリリースされてからも継続的に運用すべきパッチマネジメントは、運用設計段階で事前考慮が必要であり、自社の都合に関係なく日々発見され続ける脆弱性対応を求められています。また、セキュリティ担当の立場の方は、システム管理の状態や計画を理解した上で、パッチマネジメントの重要性を説き、その理解や調整協力を獲得していく難しさがあります。

私は、お客様先で脆弱性管理業務を経験し、セキュリティパッチの情報配信サービスに長年携わってきました。様々な経験を経て、パッチマネジメントが機能しているお客様や、うまく機能せず悩んでいらっしゃるお客様にも出会って参りました。 よくある理想論やベストプラクティスのフレームワークではなく、企業の営利活動実態に即した考え方でのパッチマネジメントの運用設計について本記事でご提案させて頂きます。

会社や組織で、脆弱性管理の自動化ツールを導入したものの、運用サイクルが実現できないなどがあれば、ぜひ、ご参考にしていただければと思います。

本記事でのポイントを絞って、お伝えしていきます。

ポイント1:脆弱性管理と対比する観点

ポイント2:セキュリティパッチ適用方針の策定の考え方

目次

パッチマネジメントはツールを導入すれば終わりではない

最近では、パッチマネジメントを自動化できる様々なツールが市場に存在しています。これらのツールは、脆弱性やセキュリティパッチの情報を収集し、適用が必要な自社資産を特定し、セキュリティパッチを適用するといった一通りのオペレーションが自動化されるため、大変効率的かつ利便性の高いものです。ただし、先にも記載した通り、ツールを導入後、期待するほど脆弱性が解消できておらず、パッチマネジメントはそこまで効率的に運用できていない実態を伺うことがあります。

なぜ脆弱性が解消されないのか

こういった実態は、パッチマネジメントの運用分析と運用設計、運用にかかるコストの把握、資産の把握・管理、ガイドラインやセキュリティパッチ適用方針の策定、社内関係者間の説明と合意といった段取りが不足していたことが要因として考えられます。 パッチマネジメントは、セキュリティパッチを見つけて適用するだけというものではありません。検証環境における動作確認、リリース前のバックアップ、本番環境でのリリース後確認を実施して1サイクルが完了となります。こういった観点を考慮せずにツールを導入しても、自動適用はサービス影響のリスクを無視できないと判断され、システム管理者から理解を得ることは難しいでしょう。システムの安定運用に責任を持つシステム管理者にとってセキュリティパッチは自動化に任せられるようなものではなく、リソースと時間をかけてしっかり安全性を確認した上で適用したいシステム改修の一つと捉えなければ、実効力のあるパッチマネジメントは運用できません。

この点は、パッチマネジメントに関わらず脆弱性管理全般に言えることです。

例えばしっかりとしたセキュリティ方針・ガイドラインを定め、脆弱性診断の指摘事項を期間内に是正改修させるルールを作ったとしても、システム管理者からはそんなリソースや作業工数がないと協力して頂けない状況になります。

パッチマネジメント成功のためには!コストの把握と確保

様々な要因や背景がある中、パッチマネジメントの運用を成功させるために意識して頂きたいのは、システム管理者がセキュリティパッチ適用にかけるコストです。このコストにかける計画工数や予算を確保していなければ、セキュリティパッチも脆弱性管理も成功させることは難しくなります。

適用方針・ガイドラインに合わせたパッチマネジメントを運用するために、どの程度企業・組織全体でコストがかかるのか、あらかじめ見積もることを推奨致します。システム管理側のコストまで見通せないという方もいらっしゃるかと思いますが、そこはもちろんシステム管理者の方を巻き込んで協力を依頼いたしましょう。システム管理者の方から協力が得られない場面は多々あるかと思いますが、セキュリティ被害にあってもいいと思っているわけではないはずです。セキュリティ担当が要求してくるセキュリティルールが、大概コスト度外視であるため、ハレーションを生みやすいのです。

このコストの試算方法については、保守ベンダに対して定期的なセキュリティパッチ適用を含めた契約をしているか、スポットで必要に応じてセキュリティパッチ適用を依頼するかにより変わってきます。前述の方法(契約に含まれる)であれば、コストは固定化することができ、セキュリティリスクの低減効果は比較的高いと思われます。ただ、システム管理者には事前想定したシステム保守予算からのコストアップになるので、協議が必要となるかもしれません。

後述の方法(スポット契約)であれば実態コストは最低限に抑え込める可能性があるものの、コスト試算が難しくなり、予算確保できない場合を加味した適用方針・ガイドラインも準備する必要性があります。

| 定期的な適用 | 必要に応じて適用 | |

| コスト予測 | 比較的容易 | 困難 |

| コスト | 高い | 低い |

| セキュリティレベル | 高レベル | 一定レベル |

| 適用方針・ガイドライン | シンプル | リスク許容を加味 |

パッチマネジメント成功のためには!適用方針・ガイドライン

これまでの説明の通り、どの程度コストがかかるかは、どのような適用方針・ガイドラインになっているかに依存するところが多々あります。そのため、適用方針・ガイドラインを元に、システム管理者に適用コストを見積りしておく必要があります。その結果、コストが肥大化し、事業運営に耐えうるものでなければ、適用方針・ガイドラインを修正する必要があります。この適用方針・ガイドラインは、妥当な基準が見当つかず、悩まれている方もいらっしゃるかと思います。ここで幾つか考え方をご提案させて頂きます。

一般的な期限設定方法

一般的によく例示される基準としては、リスクに応じて期限設定を致します。リスクの高さに応じて1か月以内、3ヵ月以内、半年以内・・・といった形です。リスクをどう分類するかについては、CVSSスコアの深刻度レベル分けを参考にされているのがシンプルな例です。例:CVSS v3 の深刻度による期限設定

| CVSSスコア | 深刻度 | 適用期限 |

|---|---|---|

| 9.0~10.0 | 緊急 | 1か月以内に対処 |

| 7.0~8.9 | 重要 | 3か月以内に対処 |

| 4.0~6.9 | 警告 | 6か月以内に対処 |

| 0.1~3.9 | 注意 | 1年以内に対処 |

システムの特徴に応じた個別判断の必要性

システム毎に判断を深掘りしていくと、外部NWに公開しているシステムと非公開のシステムや、機密情報の取り扱いがあるシステムと取扱いがないシステムで同じリスク判断をして良いのかといった観点で個別判断が必要となったり、システム管理者からのハレーションが起きたりすることもあるでしょう。こういったケースに備えて、CVSS には現状評価基準や環境評価基準による再評価ができるようになっていますが、セキュリティホール毎、システム毎に算出が必要であり、運用が煩雑になる可能性があります。

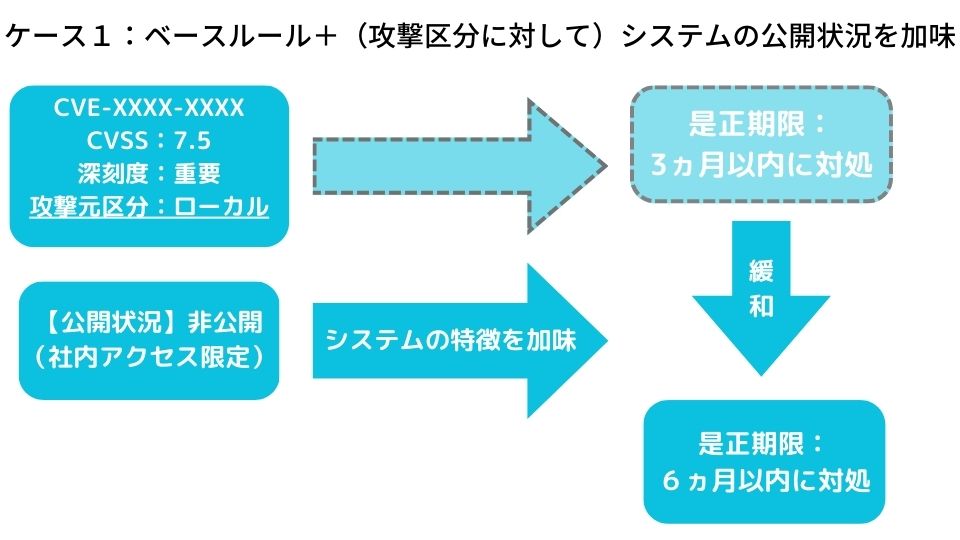

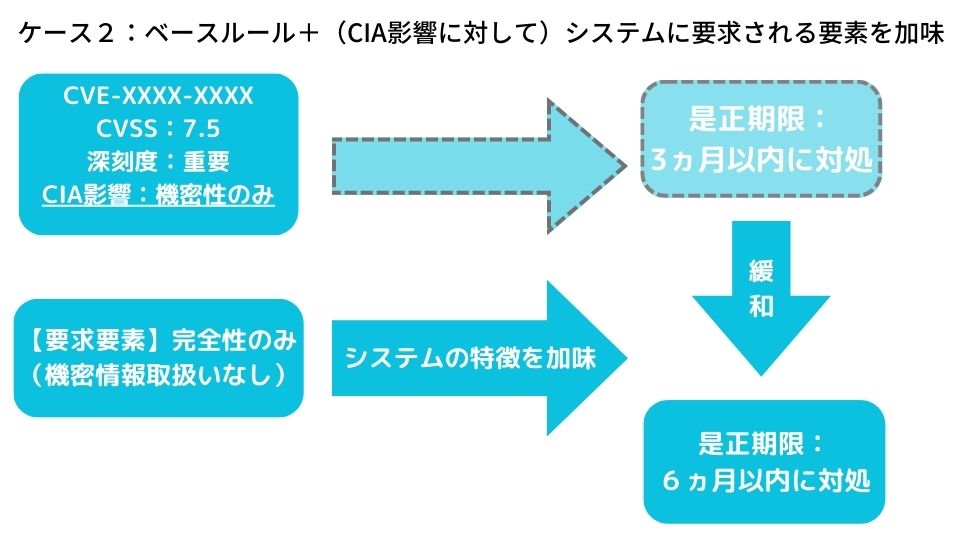

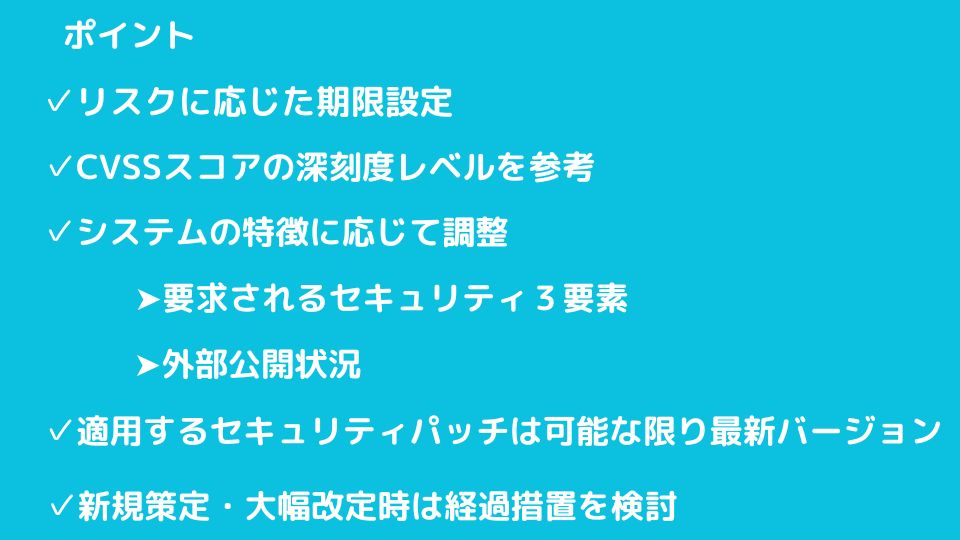

そのため、CVSSスコアに基づく深刻度レベルをベースとしつつ、システム毎に要求されるセキュリティ3要素(機密性・完全性・可用性)やシステムが外部公開されているか非公開かといった観点を脆弱性と組み合わせて、最終評価と是正期限を調整するといった程度のシンプルルールでよいかと思います。

例:システムの特徴を加味した評価

可能な限り最新のセキュリティパッチを適用

適用するセキュリティパッチのバージョンについても配慮しておいた方がよいかと考えています。可能な限り最新のセキュリティパッチを適用するというルールを設定しておかないと、リスクレベルが高いセキュリティホールにのみ着眼してセキュリティパッチ適用をするシステム管理者がいた場合、CVSSスコアが低い脆弱性が対処されず、思わぬところで被害を受ける可能性が残ります。CVSSスコアが低い脆弱性は攻撃されないという根拠はありませんし、実際にCVSSスコアが低い脆弱性も攻撃に活用されています。また、最新のセキュリティパッチでは対応済みというセキュリティホールが後から発見されるケースもあります。そのため、最新のセキュリティパッチを適用しておくことで、適用タイミングを抑制し、コスト削減につなげることが可能です。

新規策定・大幅改定の場合は経過措置も検討

セキュリティパッチの適用方針・ガイドラインを新たに策定したり、大幅に改定したりする場合は、周知したら即運用とするのではなく経過措置も必要となります。策定した適用方針・ガイドラインを運用していくため、システム管理部門に体制整備を進めて頂きます。こういったタイミングでもコストがかかるかと思いますので、それも念頭に入れておきましょう。

セキュリティパッチ情報の収集方法について

実効力のあるパッチマネジメント推進にあたってご検討頂きたい内容を説明して参りました。これまで述べてきたポイントを考慮し、運用体制を整えることで、一定の実効力は期待できるかと考えております。とは言え、セキュリティパッチ情報の収集に頭を悩ませている方もいらっしゃるかもしれません。セキュリティパッチは、定期リリース日を設定しているメーカ、ディストリビューターを除けば、公開状況は五月雨で無秩序です。

パッチマネジメント推進のためには、セキュリティパッチ情報の収集をシステム管理者に任せるわけにはいかず、セキュリティ担当で監視・収集するしかありません。

冒頭で触れましたツール群が高額すぎて導入できていない環境の方もいらっしゃると思います。なるべくコストをかけず自社リソースで情報収集する方針であれば、JPCERT コーディネーションセンターと独立行政法人情報処理推進機構 (IPA)が共同運営しているJVN iPedia が情報源として有力な候補になるかと思います。ただ、JVN iPedia は丁寧な分析と和訳のためか脆弱性が公開されてから掲載されるまでに一定のタイムラグがあるようです。直近の公表日で検索すると、当社の定期調査で把握している脆弱性情報の大部分が掲載されておりません。早期かつ定期的な脆弱性解消を実現できるパッチマネジメントの運用を目指されているのであれば、ぜひ当社のセキュリティ情報配信サービスをご検討ください。脆弱性一つ一つの深い分析にコストをかけるより、迅速なセキュリティパッチ適用を優先頂き、セキュアなシステム運用を実現されることをご支援致します。

セキュリティ情報配信サービスのお問合せは security-info@persol.co.jp まで