TOUCH THE SECURITY Powered by Security Service G

Wi-Fi通信の普及が本格化する頃、頼りにされていた暗号化プロトコル「WEP」は、その重大な脆弱性により寿命を迎えました。それにも関わらず、Wi-Fi通信の普及と共に世界中の人々に利用されてしまいました。

今回は脆弱性を抱えたWEPが、どのような経緯で利用されてしまったか調べてみたので紹介します。

また、公衆で利用する場合も自宅で利用する場合も、Wi-Fi通信はアクセスポイントとスマートフォンなどのデバイス間で、通常は多くの場合で暗号化や相互認証、改ざん検知などのセキュリティの仕組みが利用されています。(一部利用されていない場合もあります。)

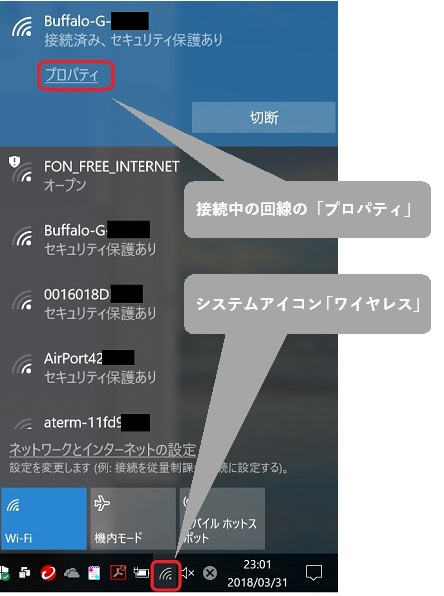

自宅でWi-Fi通信を利用する場合、自身がどのようなセキュリティを利用しているのかを把握しておくことがとても重要です。たとえば、Windows10の場合、タスクバーのシステムアイコン「ワイヤレス」から、接続中のWi-Fiのセキュリティの種類を確認することが可能です。

もし、ご自宅のWi-Fiルーターが利用しているセキュリティの種類が何か把握されていないということであれば、一度確認してみることをお勧めします。

今回は、WEPだけでなく自宅で利用しているWi-Fiアクセスポイントについても解説していきます。

WEPとは

WEP(Wired Equivalent Privacy)は、Wi-Fi等の無線LANが有線と同等のプライバシーという言葉の略です。Wi-Fiなどの無線LAN通信の暗号化方式です。IEEE802.11で規定されています。

Wi-Fiなどの無線通信は通信傍受が極めて簡単であるため、送信される内容を暗号化して傍受している人に通信内容を知られないようにすることで、有線通信と同等に近い安全性を持たせようとしています。

Wi-Fiを始めとした無線LAN標準の暗号化システムとして使われ始めましたが、様々な脆弱性が発見および報告(たとえば、暗号化された内容を解読するプログラムが流通してしまったり)されたため、現在では使用が中止されています。

現在ではWEPではなく、「WPA」や「WPA2」といった暗号が多く採用されており、両者の登場により、確かなセキュリティが担保されるようになりました。

WEPには2種類ある

WEPには、「WEP-64」、「WEP-128」の2種類があり、どちらもそれぞれ「40-bit WEP」や「64-bit WEP」「128-bit WEP」、「104-bit WEP」と呼ばれることもあります。

「WEP-64」は、暗号鍵の長さが64bit。任意に設定する半角の英数字5文字、もしくは16進数10桁の鍵本体と、IV(Initialization Vector)と呼ばれる初期化ベクトル24bitのランダムなデータで構成されています。

「WEP-128」は、暗号鍵の長さが128bit。「WEP-64」同様、任意に設定する半角英数字を13文字、あるいは16進数26桁の鍵本体、24bitのIVで構成されます。

WEPキーとは

WEPキー(WEP Key)とは、Wi-Fiを始めとした通信を暗号化するWEPで暗号化・復号化に用いられる暗号鍵のことをいいます。通信し合う双方がまったく同じ共通の鍵を設定する必要があります。

WEPは何がダメだったのか

まず、WEPがどのような弱点を抱えていたかを説明します。

WEPは、暗号鍵を使用しRC4と呼ばれるアルゴリズムによりデータを変換します。WEPの暗号鍵が128bitの場合、従来の暗号鍵104bitとともに、初期化ベクタと呼ばれる可変の24bit暗号鍵が利用され、暗号化を実行します。

従来の暗号鍵の部分は固定値であるのに対し、初期化ベクタはパケット毎に毎回値が変更されます。

初期化ベクタが毎回変更されるため、同じ平文でも暗号化されたデータは毎回異なります。そのため、一見問題があるようには見えないのですが、実は下記の弱点がありました。

- 暗号鍵(104bit)が固定で全ユーザーが同値。

- 初期化ベクタ(24bit) は値がランダムだが、5000パケットに一回ほど同じ値が使用されるケースがある。

- 初期化ベクタ(24bit) 自体は暗号化されず平文で送信されてしまう。

WEPは、セキュリティについてわかっている人達にとっては、実は暗号と呼べるモノでは無かったのです。

WEPの脆弱性に対する Wi-Fi Aliance の対応

次に、WEPの脆弱性が分かってから、Wi-Fi Allianceがどのような対応を行ったかをみていきましょう。

| 1997年 | IEEE802.11規格が登場。 暗号化方式としてWEP(Wired Equivalent Privacy)が採用される。有線LAN並みの機密性を提供するものと期待されていた。 |

|---|---|

| 2001年 | WEPの脆弱性が研究者たちによって発表される。 |

| 2003年 | Wi-Fi Alliance がWEPに代わる暗号化プロトコルWPA-TKIPを制定。 TKIPはWEPと同じRC4ベースの暗号化方式だが、暗号鍵が一定周期で更新される点や、初期化ベクタが24bitから48bitに拡張されるなど強化された。 |

| 2004年 | IEEE 802.11i 規格が制定され、新たなセキュリティ標準 WPA2がWi-Fi Alliance によって規定される。WPA2ではTKIPに代わり、安全性の高いAESが標準実装として採用された。 |

Wi-Fi Allianceは、研究者たちによってWEPの脆弱性が指摘されはじめた2001年ごろから、直ちに対策を開始します。そして、WEPに代わる新たな暗号化プロトコルの開発に着手しました。

新しい暗号化プロトコルは、ストリーム暗号をベースとするRC4よりも強固な、AESと呼ばれるアルゴリズムを利用するプロトコルの使用を目標として進められていました。AESはブロック暗号がベースです。

しかし、AESを利用した新たなWi-Fi無線通信用の暗号化プロトコルの開発は、当時は非常に困難でした。

そこで2003年、AESを利用した暗号化プロトコル完成までのつなぎとして、従来のWEBの弱点を補った「TKIP」という暗号化プロトコルを完成させました。TKIPはWEPと同じRC4が利用されていますが、WEPが抱えていたいくつかの弱点に対策を施し、セキュリティ強度を強くすることに成功しました。

デフォルトで「TKIP」を利用したWi-Fi認証プログラムとして「WPA」が開発されました。

翌2004年、AESを利用した暗号化プロトコル「CCMP」が完成。Wi-Fi通信は強力な機密性を獲得しました。デフォルトで「CCMP」を利用したWi-Fi認証プログラムとして「WPA2」も開発されました。

期待されてたのに肝心な時に寿命を迎えたWEP

WEPはどのような経緯でダメだと言われるようになったのでしょうか。

| 1996年以前 | 異なる無線LAN商品間で相互接続は保証されていなかった。 無線LANの一般への普及に問題があった。 |

|---|---|

| 1997年 | IEEE802.11規格が登場。 暗号化方式としてWEP(Wired Equivalent Privacy)が採用された。 有線LAN並みの機密性を提供するものと期待されていた。 |

| 1999年 | IEEE802.11の一般への普及問題を解決するための業界団体としてWireless Ethernet Compatibility Alliance (WECA) という団体が発足。 |

| 2001年 | WEPの脆弱性が研究者たちによって発表される。 |

| 2002年 | WECAがWi-Fi Allianceに改名した。 |

IEEE 802.11が標準化されるより以前から、WEPは無線LAN通信のセキュリティの規格として期待されていました。1999年になると、のちに「Wi-Fi Alliance」と改名する業界団体が発足し、Wi-Fi普及の準備は整ったかのようにみえました。

しかし、2001年ごろになると、期待されていたWEPの脆弱性が研究者たちの手によって指摘され始めます。無線LAN通信が規格化され、後押しする業界団体が発足し、無線LAN通信はこれからという時期に、期待されていた暗号化プロトコルが、脆弱性により採用されない可能性が出てきていました。

その後、Wi-Fi AllianceはWEPの脆弱性に対して打開策を打ち出すのですが、その思いとは裏腹に、WEPは重大な脆弱性をかかえたまま世界中の人々に利用されてしまいます。

それでもWEPは世界中に広まってしまった

2004年、ブロック暗号であるAESを利用した暗号化プロトコル「CCMP」が完成し、それを利用したWi-Fi認証プログラム「WPA2」が完成したことにより、Wi-Fi通信のセキュリティ強度は確保され、普及に向けて準備は整ったかのようにみえました。

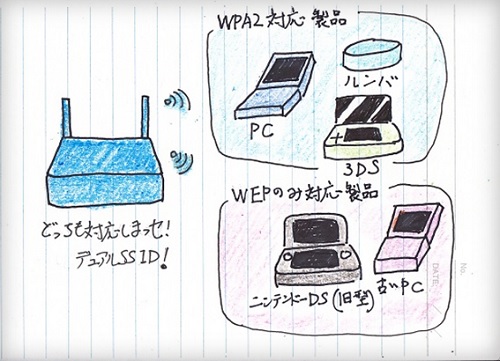

しかし、Wi-Fi通信を利用したいくつかの製品が「WPA2」に対応せず、脆弱性がすでに分かっていた「WEP」にのみ対応する形で販売されました。

よく語られる話としては、2004年に任天堂から販売されたゲーム機「ニンテンドーDS」の例が挙げられます。また、家庭用Wi-Fi無線ルーターの製造メーカーも、顧客がWPA/WPA2に対応していない製品を使用しているケースを考慮し、WEPの通信も同時に提供するという方針で製品を提供してきた経緯もあります。

2008年には、神戸大学と広島大学のグループが「WEP」の高速解読を実証しました。また情報処理推進機構(IPA)も、Wi-Fi無線LANのセキュリティに対する注意喚起を呼びかけるなど、徐々に「WEP」への風当たりは強まりましたが、それでも世界中に広まってしまいました。

「セキュリティの種類」の確認方法

Windows10 における、Wi-Fi接続「セキュリティの種類」の確認方法を一緒におさらいしましょう。

システムアイコン「ワイヤレス」をクリックしたのち、接続中の回線の「プロパティ」をクリックします。

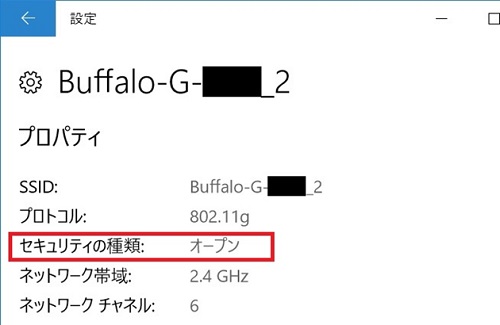

表示される「セキュリティの種類」を確認します。

「WPA2-パーソナル」や「WPA2-エンタープライズ」になっていれば、接続中の"セキュリティの種類"については、ひとまず安心です。

もしも、"オープン" と表示されてしまったら要注意です。使用しているWi-Fiルーターは脆弱な「WEP」の暗号化プロトコルが選択されているか、または暗号化がまったく利用されていない可能性があります。

セキュリティが弱いWi-Fiアクセスポイントが攻撃されると暗号が解読されてしまい、下記の危険性が生じてしまいます。

- データを盗聴される

- ウィルスを仕込まれる

- アクセスポイントが踏み台として利用される

Wi-Fi認証プログラム

WEPをパワーアップさせたものがWPAで、WPAをさらにパワーアップさせたものがWPA2といったニュアンスで理解されているケースも多いようですが、実際は少々事情が異なります。

| 認証プログラム: 802.11認証 |

暗号化プロトコル: WEP |

基本アルゴリズム: RC4 |

強度: 弱 |

|---|---|---|---|

| 認証プログラム: WPA–TKIP / WPA2–TKIP |

暗号化プロトコル: TKIP |

基本アルゴリズム: RC4 |

強度: 中 |

| 認証プログラム: WPA–CCMP / WPA2-CCMP |

暗号化プロトコル: CCMP |

基本アルゴリズム: AES |

強度: 強 |

「WPA」や「WPA2」は「Wi-Fi認証プログラム」と呼ばれ、アクセスポイントと端末を相互識別するための仕組み全体の名称です。それに対し「WEP」は「802.11認証」というWi-Fi認証プログラムが利用している「暗号化プロトコル」の名称です。

WPAやWPA2は、暗号化プロトコルとして「TKIP」「CCMP」のいずれかを選択することが出来ます。WPAのデフォルトの暗号化プロトコルはTKIPですが、CCMPを選択することも可能です。

WPAはWPA2と比較して、絶対的に劣ると誤解されているケースもあるようですが、WPAとWPA2自体の強度というよりも、暗号化プロトコルにTKIPとCCMPのいずれが利用されているかによって強度が異なります。

強固な「ブロック暗号」である「AES」をベースとしたCCMPを利用することで、強いセキュリティ強度を得られます。

一方、WEPやTKIPは「RC4」という「ストリーム暗号」と呼ばれる種類の基本アルゴリズムを利用しています。ストリーム暗号はブロック暗号と比べて、暗号化や復号処理は高速なのですが、実装については複雑で、安全面にやや難が出やすい傾向があるようです。

デュアルSSID(マルチSSID)

SSIDとは、Service Set IDentifierの略でWi-Fiを識別するためにつけられた名前のことです。ランダムな数字・文字を組み合わせたデフォルトのSSIDがメーカーからの商品では発売されていますが、自身で変更することも可能です。

何年か前に購入したWi-Fi無線ルーターを購入時の設定で利用していると、接続中のSSIDと、とても良く似たSSIDが検知される場合があります。

例えば「inSSIDer」などの無線スキャンツールで認証プログラムを調べてみると、片方のSSIDがWEPである場合があります。

Wi-Fi無線ルーターは、1台で同時に複数のSSIDをユーザに提供することが可能で、少し前まで販売されていた多くの家庭用Wi-Fi無線ルーターはWPA/WPA2以外にも、WEPの認証プログラムを、ユーザへ同時に提供する設定がデフォルトでした。

WPA/WPA2の通信が強固なセキュリティで守られていても、WEPのセキュリティは既に脆弱です。WEPの通信やパスワードが解読されてしまうと、Wi-Fiルーターが踏み台として利用されてしまうなどの被害を被ることになります。

特に必要がなければ、WEPのSSIDは無効にしておくことをお勧めします。

まとめ

- 暗号化プロトコル「WEP」は弱点があり脆弱なので利用すべきではない。

- 強固なブロック暗号「AES」(CCMP)を利用した上で「WPA2」「WPA」を利用すべき。

- WEPはWi-Fi通信黎明期において大いに期待されていた。

- Wi-Fi通信の普及が本格化する頃、WEPはその重大な脆弱性により寿命を迎えていた。

- WEPは脆弱性により寿命を迎えたにも関わらずWi-Fi通信の普及と共に世界中の人々に利用されてしまった。

- 少し前まで販売されていたWi-Fi無線ルーターは、脆弱なWEPの通信がデフォルトで有効になっていた

- Wi-Fi通信普及の黎明期にはWEPの弱点が研究者たちによって明らかになってしまった

- Wi-Fi Aliance はWEPの弱点に素早く対応し、WPA/WPA2を開発した

- WEPのみ対応した家電製品やゲーム機などが利用者に愛用された結果、弱点が明らかになってからもWEPは多くの世界中の人々に利用された

- 自宅で利用しているWi-Fi無線ルーターがWEPを使用する設定になっていないことを確認しよう