TOUCH THE SECURITY Powered by Security Service G

前回、メールの送信者を詐称した、数多くの迷惑メールが送信されている現状についてお話しました。その対策のひとつとして、送信ドメインの認証技術があります。送信ドメイン認証が送受信双方で普及すれば、正規の送信者に成りすまして不正サイトへ誘導するフィッシングメールなどを未然に防止できる可能性があります。

早速これらの技術を検証…といきたいところですが、第二回目となる本稿は、検証のイメージ、そして検証に必要となる仮想サーバ環境を構築する際のhow to 的なメモとなります。お題からは少し逸れる部分も含まれますが、1台のPC上で複数台の仮想サーバを用意する場合の参考になれば幸いです。尚、今回ベースとする仮想環境は、VMware社の「VMware Workstation Player」「ESXi(無償版)」となります。

1.送信ドメイン認証

前回、「SPF(Sender Policy Framework)」と「DKIM(Domainkeys Identified Mail)」というドメイン認証に関する技術について記載しましたが、先ずはSPFの検証から始めたいと思います。

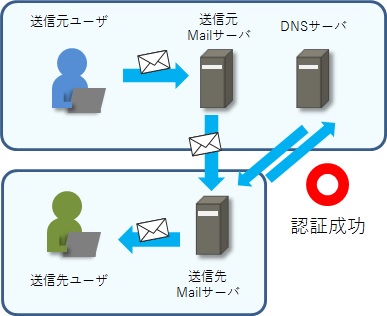

SPFは送信元ユーザから送られたメールが送信元Mailサーバを経由して、送信先Mailサーバが受信した際に、送信元のDNSサーバに問い合わせを行い、予め登録しておいたSPFレコードと照合する技術です。以下のように照合を行い認証が成功すれば送信先ユーザへメールが配送されます。

SPFによるドメイン認証の流れ【図1】

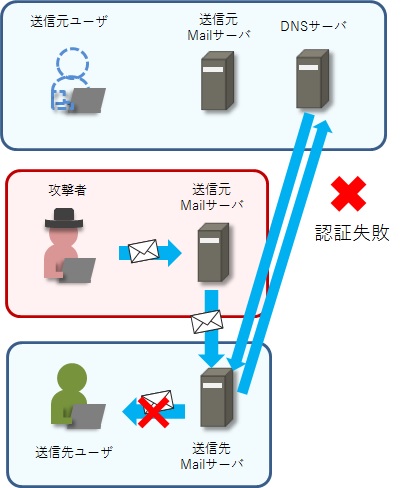

もし、攻撃者が正規のユーザになりすましフィッシングメールなどを送信した場合は、認証が失敗するため送信先ユーザへのメール配送はブロックされます。

攻撃者が送信元ユーザを装ってメールを送信した場合、ドメイン認証がNGとなり、メール配送はブロックされる。【図2】

今回の検証に関しては、このSPFの認証成否でのメールログを比較して、動作を確認したいと思います。

2.検証環境について

以上に述べたことを3台の仮想マシンでのシミュレーションします。

2-1.仮想環境イメージ

以下となります。

【図1】を今回構築する仮想環境に当てはめたイメージ

【図2】を今回構築する仮想環境に当てはめたイメージ

尚、これらの仮想マシンを擁する環境ですが、今回はVMware社のESXiで構築します。物理PCは一台しか確保できなかった為、VMware Workstation Player上にESXiのサーバを作成、更にそのESXiの中でVM1~3を構築するという、ネストな構造です。イメージとしてはこんな感じでしょうか。

3台の仮想マシンVM1~3には、ゲストOSとしてCentOS7をインストール。VM1には PostfixおよびBINDを、VM2・VM3にはPostfixのみをインストールします。また、各マシンの役割ですが、正規ユーザの送信元MailサーバおよびDNSサーバに当たるのがVM1、送信先Mailサーバに当たるのがVM2、攻撃者の送信元MailサーバがVM3となります。

2-2.検証方法

ざっくり言うと、こんな感じです。

- 正規ユーザの送信元Mailサーバに当たるVM1から、送信先MailサーバVM2へメールを送信

- 攻撃者の送信元Mailサーバに当たるVM3から、送信先MailサーバVM2へメールを送信

- 1と2それぞれの場合で、ログからSPFの可否を確認。正規ユーザのアドレスであれば、認証ログにPassが表示され認証処理に成功、攻撃者の偽ったアドレスであればFailが表示され認証処理に失敗となるはず。

3.VMware 各種インストール(参考)

主題とは逸れますので、あくまで参考までに。大まかな流れを記載しておきます。

VMware Workstation Playerのインストール

VMware 社のダウンロードサイトから「VMware Workstation Player」を入手。端末へインストールします。

ESXIの無償版をインストール

VMware 社のダウンロードサイトから「ESXi」のインストールイメージと、クライアントツール「vSphere Client」を入手。こちらも端末へインストールします。

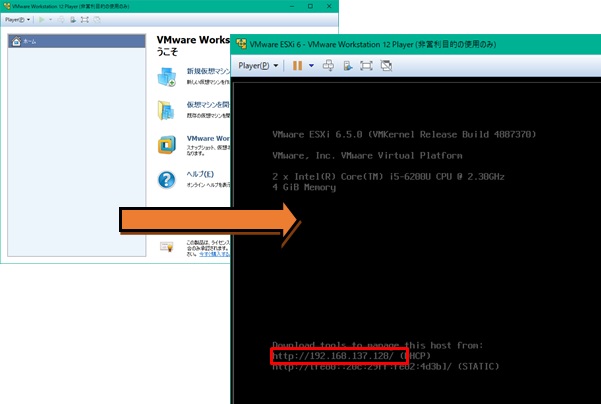

「VMware Workstation Player」の起動~「ESXi」のインストール

Workstation Playerの起動後、「新規仮想マシンの作成」にて、先ほどダウンロードしたESXiのインストールイメージを読み込ませてインストール作業を進めます。

Rebootが完了すると、下記「ESXiサーバ」のIPアドレスが表示されますが、次項の「vSphere Client」で接続する際に使用します。

仮想マシンの作成

「ESXi」のインストール~再起動後、「vSphere Client」を起動。先ほどのIPアドレス、ユーザ名、パスワードを入力して「ログイン」します。

vSphere Clientのログイン画面

仮想マシンの作成

ESXiサーバのアイコンを右クリックして、「新規仮想マシン」をクリック。ウィザードに従って作成作業を行います。

さらにもう2台分のマシンを作成

同様にもう2台の仮想マシンも作成。3台全ての仮想マシンにCentOS7をインストールできれば、準備OKです。

仮想マシンが作成されたところのイメージ

4.おわりに

今回は送信ドメイン認証技術の検証を行うに当たり、検証環境のイメージについてお話しました。次回は、作成した仮想マシンVM1~3に対して、MTAとしてPostfix 、DNSとしてBINDをインストール。BINDのnamed.confやzoneファイル、Postfixのmain.confなどについて触れたいと思います。