TOUCH THE SECURITY Powered by Security Service G

2000年頃からADSLサービスの普及に伴い、誰もがネットワークにつながる「ユビキタスネットワーク社会」として環境が整備され、電子メールに関しても手軽に送れるようになりました。そんな中で、主に金銭目的などで、不特定多数のユーザに対して同じ内容の攻撃メールを送りつける「ばらまき型メール」や、機密情報を盗み取ることを目的に、特定の組織や個人を狙いユーザに不信や違和感を感じさせないような巧妙なメールを送り付ける「標的型メール」が年々増加傾向にあります。

これらメールの多くは、送信元を詐称し、普段から業務でやりとりしている正当な送信元からのメールであるかのように装い、フィッシング詐欺やマルウエア感染など企業に大きな脅威をもたらします。このなりすましの被害を未然に防ぐ対策に「送信ドメイン認証」があり、これは送信者の正当性を確認するための技術になります。

今後数回に渡り、送信ドメイン認証について、実際に仮想マシンを立て振り返ってみようと思います。送信ドメイン認証の学習をされている方や、迷惑メール対策を検討されている方などの参考になれば幸いです。

第1回目の今回は、迷惑メール実態と送信ドメイン認証の概要をお話しできればと思います。

目次

1.迷惑メールについて

1-1.迷惑メールとは

受け取る人の意思に関わらず、勝手に送りつけられてくるメールのことを総称して「迷惑メール」と呼んでいます。迷惑メールの大きく分類した種類を以下に記載いたします。

| 広告宣伝メール | 迷惑メールの中で最も流通している広告宣伝メールで、出会い系・アダルト系サイト、サービスや商品販売などに関するメール。 |

|---|---|

| 架空請求メール | 知らないサイトから突然「情報料の請求」や「自宅まで回収しに行く」といった内容のメール。 |

| 詐欺メール | ネットバンキングやクレジットカード会社、有名企業になりすまして個人情報をだましとるメール。 |

| ウイルスメール | 悪質なコンピューターウイルスが含まれているメール。 |

| お金儲けのメール | 「短時間で高収入!」「簡単に儲かる!」「月収○○万円」など、副業を持ち掛けるメール。 |

参考:迷惑メール相談センター | JADAC

URL: https://www.dekyo.or.jp/soudan/

1-2.迷惑メールを受信者に及ぼす影響

シマンテック社の調査によると、迷惑メールを処理する時間は、1 日当たり平均で 7.78 分になるという調査結果になるそうです。これを1年間に換算してみると、約47時間(丸2日間)迷惑メールの処理に時間を費やしていることになります。

例えば、100人規模の企業を想定し、社員一人頭時給3000円として、年間約1500万円も費用を費やしている計算になります。具体的な数値を算出してみるとこんなに無駄な時間や費用を費やしているものだと実感するものです。

近年は迷惑メール自体の件数は減少傾向にあるようですが、ランサムウエアやマルウエアなどの攻撃が増加しており、状況調査や復旧作業、対策に費やす時間や費用が、前述の数値にさらにプラスされる可能性があります。

1-3.迷惑メール発信者の儲け

2008年の話になりますが、出会い系サイトの広告など 約22億通の迷惑メールを送っていたという容疑者が逮捕されたと報道されていました。容疑者は、送信先のユーザがサイトに登録すれば、1件ごとに1500~2000円の報酬を受け取っており、約2000万円の利益を得ていたようです。約20か月の期間ということでしたので、月に100万円も稼いでいたことになります。迷惑メールが減らないのが理解できます。

迷惑メールは、送信コストもほぼ掛からず手軽に送信でき、さらに十分に採算が取れてしまうということから、迷惑メールがなかなか減らないのが現状なのかと思います。受信側も単にお金を支払わなければ良いということだけではなく、その処理に費やす時間も甚大な損失と考え対策を検討しなければならないでしょう。

2.送信ドメイン認証について

2-1.なぜなりすますことが可能なのか

そもそもなぜなりすますことが可能なのか そもそもなぜなりすましということが可能なのでしょうか、それはインターネットのメール配信の仕組みに関係があります。メール送信にはSMTPというプロトコルを使用します。 SMTPとは、ユーザとMailサーバ間でやり取りをする際や、Mailサーバ間でメールを転送するのに使われるプロトコルです。 ユーザからMailサーバ間であれば、SMTP-AUTHなどを使用し、ユーザ認証が可能ですが、もしMailサーバ間の転送に認証を使用する場合は、世界中の全てのMailサーバに認証情報を保持させないとメール転送ができなくなります。このMailサーバ間の転送の弱点を利用して、悪意の第三者はドメインを詐称することが可能になります。

2-2.送信ドメイン認証とは

送信元アドレスが正当なもの(詐称されていない)か証明する技術になります。つまり詐欺メールやウイルスメールなど、なりすましメールを防ぐことを目的にした技術です。主な送信ドメイン認証の種類として、IPアドレスを利用する方式と電子署名を利用する方式の2種類があります。

2-3.SPF概要

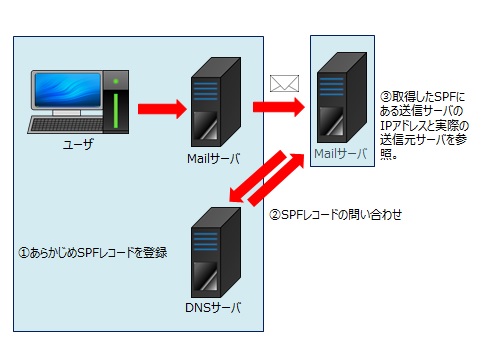

SPF(Sender Policy Framework)は、送信ドメイン認証のIPアドレスを利用する方式です。送信元アドレスのドメインからDNSを引き、予め登録しておいたSPFレコード情報から正規の送信元IPアドレスを調べます。その取得したSPFにある送信サーバのIPアドレスと実際の送信元IPアドレスを照合し正当性を確認する技術です。

新しいウインドウで開く

2-4.DKIMとは

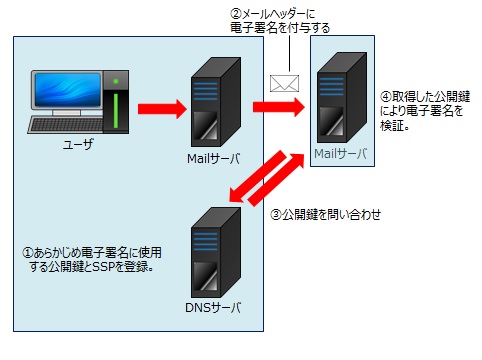

DKIM(Domainkeys Identified Mail)は、送信ドメイン認証の電子署名を利用する方式です。予め電子署名に使用する公開鍵とSSP(Sender Signing Practice)をDNSサーバに設定し、メールヘッダーに電子署名を付与して送信します。メールの電子署名を元に、DNSから公開鍵を問い合わせ、取得した公開鍵を元に電子署名を検証する、もし検証で一致しない場合は、SSPを元にメールを受信する技術です。

新しいウインドウで開く

3.まとめ

今回は迷惑メールの実態と送信ドメイン認証の概要お話しました。一口に迷惑メールと言っても内容や目的によって様々あるもので、最近では言葉巧みにだましの手口もますます巧妙化してきているようです。特に標的型メールの攻撃者は何らかのかたちで受信側の状況を把握し、それ相応の人物になりすまし、word文章などアイコンを偽装したexe ファイルを添付するなど、一見見分けがつかないものもあります。そういった中で複合的に対策を取る必要があり、今回概要を説明しました送信ドメイン認証技術は、なりすましの対策の一部として非常に有効な手段かと思います。

次回は実際に仮想マシンを立てて、送信ドメイン認証の検証してみようと思います。検証については、仮想マシン2台準備して、DNS と MTA をインストールし、SPFやDKIMを設定などをおこない検証を考えております。